Criptolocker, uno dei virus più pericolosi degli ultimi anni, si sta diffondendo via email.

Sequestra file e documenti, criptandoli, e chiede un riscatto.

Criptolocker è un malware che sta colpendo numerosi utenti in tutto il mondo.

Si tratta di un ransomware (ransom in inglese significa riscatto), ovvero di un tipo di programma fraudolento il cui scopo è quello di “rapire” i file contenuti in un computer rendendoli illeggibili

e di chiedere il pagamento di un “riscatto” per renderli nuovamente utilizzabili.

In Italia il virus viene veicolato tramite un allegato contenuto in un’email ricevuta.

Se si apre l’allegato, il Virus si attiva.

Alcune volte l’email non ha un allegato ed invita, tramite link, l’utente a visitare una pagina web esterna da cui viene attivato il virus che infetterà il computer.

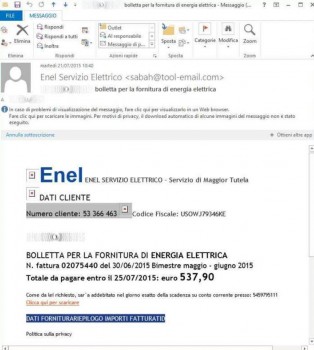

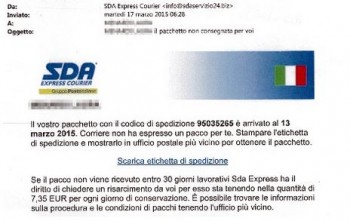

L’email può avere contenuti diversi, i più comuni sono email che sembrano arrivare dai più noti corrieri nazionali o da società di fornitura di energia elettrica, gas e così via, alcuni utilizzano l’esca di un rimborso economico in Vs. favore.

E’ ovvio che nessuna delle società di cui sopra è coinvolta in queste operazioni, sono a loro volta vittime in quanto viene utilizzato in modo fraudolento il loro marchio.

Alcuni esempi di email o di pagine web sono le seguenti:

Come si attiva CriptoLocker

Criptocker si attiva quando viene aperto l’allegato o viene effettuato il click sul link “subdolo” contenuto nel corpo della mail. Il Virus si diffonde su tutta le rete aziendale criptando anche tutti i backup che trova sul suo cammino.

Criptocker quindi, oltre a crittografare i files dell’hard disk interno al computer infetto, colpirà anche tutti i files presenti in condivisioni di rete (dischi di rete) e in unità esterne ( hard disk e pennette USB).

Se si utilizza un disco in Cloud come ad esempio Dropbox, Drive One, OwnCloud, Google Drive, Amazon Cloud Drive e così via, occorre tenere ben presente che i files crittografati da un malware, vengono poi sincronizzati con il Cloud rendendo a loro volta inutilizzabili anche le copie remote.

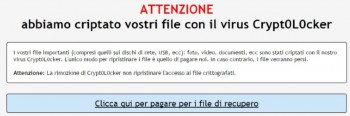

Se compare quindi una richiesta di riscatto simile a quelle illustrate di seguito occorre disconnettere immediatamente il computer da Internet, in questo modo e possibile che i files sul server cloud non vengano compromessi.

Il programma agisce praticamente su tutti i files contenenti documenti (quali ad esempio: fotografie, documenti Word o Excel, presentazioni di Power Point, progetti Autocad, archivi compressi in formato zip, ecc.), crittografandoli e rendendoli illeggibili ed inutilizzabili.

Di contro sta molto attento a non bloccare alcuna funzione del sistema operativo. Il computer risulterà quindi perfettamente funzionante (anche se più lento).

Su ogni PC della rete infettato apparirà una schermata simile alla seguente:

oppure

CriptoLocker è diverso da altri malware ?

La novità di questo malware è legata alla chiave univoca di crittografia utilizzata per rendere illeggibili i files.

Essendo la chiave univoca, è praticamente impossibile ricostruirla, ed è altamente improbabile riuscire a ripristinare i files.

Inoltre, se l’utente elimina il virus dal computer (con un anti virus o un anti malware), non ripristina i files danneggiati, ma perde per sempre la possibilità di recuperarli, in quanto la chiave privata di decrittografia viene rimossa dal server degli hacker.

Una rimozione di CriptoLocker elimina esclusivamente la richiesta di pagamento e non ripristina in alcun modo i files resi illeggibili !

Per poter utilizzare nuovamente i documenti ci sono solamente tre alternative:

1. Pagare il riscatto.

(Oltre alla questione morale di finanziare attività criminali e al mal di fegato che ci viene solo a pensarlo, occorre anche tener presente che non sempre gli utenti che hanno pagato sono poi riusciti a decriptare correttamente i files).

2. Cercare su Internet se esiste qualcuno che possa offrire una soluzione per decrittografare i files

(Su Internet si leggono alcune recensioni di persone che sono riuscite a rientrare in possesso dei loro documenti, mentre per altre non c’è stato molto da fare).

3. Recuperare i files da un Backup a cui CriptoLocker non è riuscito ad accedere.

(Semplice no? Un buon Sistemista non avrà difficoltà ad assistervi per rimuovere il virus dai diversi PC e ripristinare i files dai Backup integri).

Ma allora se è così semplice recuperare i dati senza sottostare al tentativo di estorsione come si spiega che sino ad oggi, questa attività ha fruttato diversi milioni di dollari alle geniali menti criminali che l’hanno realizzata?

Avete letto bene, diversi milioni di dollari ! Dato che i riscatti si pagano in BitCoin (una moneta virtuale) è possibile seguire l’entità di tutte le transazioni che purtroppo rimangono però anonime ed irrintracciabili.

Qualsiasi tentativo di pagamento errato riduce il tempo a disposizione per salvare i files. Il sistema messo a punto dai criminali è perfetto: se l’utente non paga, i files non possono essere recuperati.

La codifica utilizzata è troppo forte e anche un sofisticato attacco crittografico impiegherebbe troppo tempo per decifrare i file. Quindi, se l’utente non ha un backup dei documenti, dovrà pagare i malfattori.

CriptoLocker riesce nel suo intento in quanto la maggior parte degli utenti di un sistema informatico ha un atteggiamento sbagliato di fronte ai rischi legati all’uso degli apparecchi digitali.

Quindi, i nostri nemici siamo noi … dobbiamo avere la consapevolezza che essere colpiti da un simile evento non è una casualità, ma è frutto della nostra incoscienza e del nostro rifiuto di spendere tempo, soldi ed energie per tutelare i nostri documenti e i nostri dati.

E’ necessario iniziare a conoscere le minacce informatiche per poterle prevenire.

Un computer non è un semplice strumento di lavoro, La posta elettronica non è riservata e sicura e i siti Web non sono tutti “innocui”.

Dobbiamo cambiare il nostro modo di pensare e considerare che:

- Un computer è uno strumento complesso che necessita di cure, aggiornamenti e protezione;

- Internet è un enorme raccoglitore di informazioni. I siti web sono spesso privi di manutenzione ed infetti. Oltre il 90% dei programmi scaricati da Internet sono dannosi. Internet è direttamente connesso al nostro computer…

- La posta elettronica è uno strumento fenomenale che rende possibile la comunicazione in modo veloce e gratuito. Proprio per questo è lo strumento preferito dai malintenzionati che vogliono rubare i nostri dati personali o che vogliono infettare i nostri computer per utilizzarli a loro vantaggio. Dobbiamo allora comprendere che i messaggi che arrivano nella nostra casella postale non sempre sono validi, ma spesso, sempre più spesso, contengono minacce di vario tipo. Per questo, dobbiamo sempre stare all’erta ed utilizzare il cervello prima di aprire qualsiasi messaggio, anche se proveniente da un mittente noto.

- Un antivirus di qualità ed aggiornato è la base di partenza per tutelare i dati presenti sul computer.

CriptoLocker prende in ostaggio i tuoi files e li rende irrecuperabili se non ti sottometti ad un’estorsione.

Altri malware rubano le tue password, altri ancora utilizzano il tuo computer per mandare email pubblicitarie (spamming), altri lo sfruttano come base per effettuare attacchi informatici ad altri computer così l’eventuale responsabilità sarà la Vostra.

Qualunche sia il danno causato dal malware, se non si fa nulla per evitarlo si diventa complici di attività fraudolente e spesso criminose.

LE “CAUSE” DEL SUCCESSO DI CRIPTOLOCKER:

Causa 1: Come si è attivato Cryptolocker ?

Il maggior numero di infezioni di Cryptolocker è stata causata da un utente del computer che ha aperto un allegato non sicuro.

Causa 2: Come mai non si è riusciti a recuperare i files sequestrati ?

Sono numerossisimi gli utenti informatici che non hanno politiche di Backup efficaci, per non parlare di coloro che non conoscendo l’inglese non sanno cosa vuol dire Backup (piccola venatura ironica).

CI SI PUO’ DIFENDERE ?

Come leggere la posta elettronica

All’arrivo di un messaggio di posta elettronica, soprattutto se contiene allegati, è necessario effettuare una serie di controlli. Se pensate che questo possa rallentare il vostro lavoro chiudete pure questa pagina.

Quello che stiamo per scrivere si applica a tutte le email fraudolente, non solo alle email relative a CriptoLocker.

I controlli devono essere sempre gli stessi, e richiedono un livello di attenzione alto. Basta un momento di distrazione per cadere nel tranello. Quindi se siete stanchi o distratti, rimandate la lettura dei messaggi di posta a dopo….

Consigliamo una metodologia che prevede una serie di controlli. Nello specifico:

- Verificare che il mittente sia conosciuto. Non controllate solo il nome, ma anche l’intero indirizzo di posta elettronica. In molti casi di spamming o email fraudolente si possono riscontrare “incongruenze” tra il nome e l’indirizzo email associato, purtroppo alcune volte l’indirizzo email può essere invece quello “corretto” di un nostro contatto, che può essere stato trafugato dalla rubrica di qualche conoscente.

- Occorre leggere bene l’oggetto del messaggio: Se l’oggetto contiene una parola sbagliata o ha “poco senso” il livello di allerta deve crescere.

- Se esaminando il testo del messaggio, l’italiano ci sembra corretto, il logo è quello di una azienda conosciuta , è molto probabile che questo ci tranquillizzi e che quindi ci faccia decidere di aprire l’allegato in formato .pdf

- Se fate doppio click sull’allegato che ad esempio di chiama “Fattura_aprile_2015.pdf” ed invece di aprirsi Acrobat Reader parte CriptoLocker ultima versione (che quindi non viene riconosciuto dall’Antivirus installato), vi chiederete come fa un programma a nascondersi in un file pdf … ora ve lo diciamo.

Quasi tutti sanno che un qualsiasi file presente nel computer è nominato attraverso due parti separate da un punto: nome ed estensione.

L’estensione identifica il tipo di file: .DOC identifica un file di Word, .PDF un file Acrobat, .XLS un file Excel, .JPG un’immagine, .AVI un filmato, e così via.

Meno persone sanno che alcune estensioni, come .EXE, .COM, .CAB, .BAT, .JS, identificano programmi, e che aprendo files con simili estensioni attivano il programma.

Per finire, pochissimi sanno che Windows per default nasconde le estensioni più comuni dei files.

Quindi se si crea un file e lo si nomina “Fattura_aprile_2015.PDF.EXE” e lo invia ad un utente, questi vede il file come “Fattura_aprile_2015.PDF” e, ritenendolo un file di Acrobat, lo apre serenamente, attivando il virus.

Per aumentare la sicurezza del sistema, consigliamo sempre di configurare Windows in modo che la visualizzazione delle estensioni sia sempre attiva.

Se ci si accorge di aver aperto l’allegato della mail ingannevole e di aver attivato il virus, spegnere subito il Pc interrompendo anche l’alimentazione così da inibire l’azione del virus che, se bloccato subito, non arriverà alla compromissione completa dei dati .

Il Salvataggio dei Dati e dei Documenti (Backup)

Dato che questa pagina non vuol essere un manuale tecnico su come predisporre una politica di backup, ci limiteremo ad enunciare solo alcuni semplici principi, che pur essendo ovvi non vengono quasi mai messi in pratica dagli utenti:

1. Occorre fare la copia di backup di tutti i dispositivi utilizzati (Server, PC Client, portatili, smatphone, tablet etc) … non solo del server.

2. Le copie dei dispositivi che contengono documenti importanti e/o modificati frequentemente dovrebbero essere effettuate almeno giornalmente se non addirittura più volte al giorno.

3. Almeno una copia dei backup dovrebbe risiedere su un su un supporto normalmente disconnesso dalla rete, che viene connesso solamente per il tempo necessario a copiare su di esso i dati da salvare.

4. Per evitare problematiche in caso di incendi o furti è opportuno che una copia dei backup risieda in un luogo diverso da quello di lavoro (Disco USB rimuovibile da portare a casa, Disco remoto in Cloud non sincronizzato in tempo reale, etc..etc..)

Difendere la propria infrastruttura tecnologica.

Pur se la normativa a Tutela della Privacy tenta di imporre, la maggior parte delle volte senza successo, una serie di misure ai fini della salvaguardia della sicurezza delle informazioni, è buona regola, e quindi opportuno, proteggere, con strumenti elettronici (firewall e antivirus), la nostra rete informatica dal rischio di intrusioni.

LEGGI DI PIU’ SULLA SICUREZZA INFORMATICA

SCOPRI LA NOSTRA SOLUZIONE PER LA SICUREZZA E LA PROTEZIONE DELLE RETI INFORMATICHE